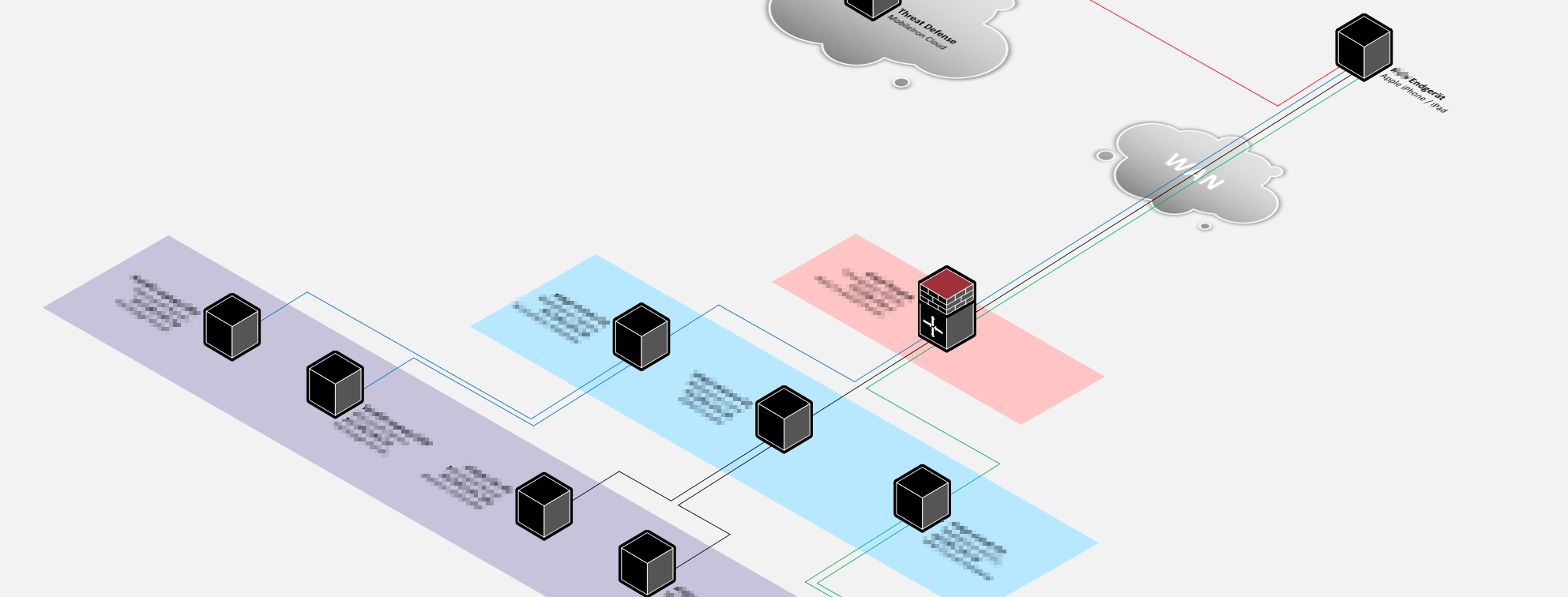

Informationssicherheit und

IT-Sicherheitsarchitektur

Beratung, Einführung sowie Unterstützung im Betrieb

ISMS nach ISO/IEC 27001

Unterstützung bei der Einführung sowie dem Betrieb eines Informationssicherheits-managementsystems in ihrem Unternehmen.

IT-Sicherheitsmaßnahmen

Vollumfängliche Beratung zu sinnvollen IT-Sicherheitsmaßnahmen von der Konzeptionierung bis zur Implementierung.

NIS2 Projekterfahrung

Beratung und Hands-On in der Umsetzung der Anforderungen der EU NIS2-Richtlinie sowie dem deutschen Umsetzungsgesetz (NIS2UmsuCG).

Beratung und Unterstützung aus einer Hand

Durch meine langjährige Berufserfahrung mit vielen spannenden Stationen in unterschiedlichen Unternehmen und Rollen stehe ich Ihnen in allen Bereichen der Informations- und IT-Sicherheit beratend aber auch mit Hands-On zur Seite.

Detaillierte Informationen finden Sie in meinem xing Profil sowie linkedin Profil.

NIS2 Projekterfahrung

In drei laufenden Projekten unterstütze ich Unternehmen bei der Umsetzung der Anforderungen der EU NIS2-Richtlinie:

- Workshop und Schulung der obersten Leitungsebene

- Vorbereitung der Registrierung beim BSI

- Aufbau des zukünftigen Meldeprozesses an das BSI

- IT-Risikomanagement inkl. Wirksamkeitsmessung anhand ISO/IEC 27005:2024

- Aufbau eines Security-Incident-Managements

- Ausbau der Datensicherungsstrategie inkl. Tests

- Aufbau IT-Notfallmanagement anhand ISO/IEC 27031

- Sichere Lieferketten

- Auf- bzw. Ausbau der Vorgaben zur Produktsicherheit

- Beleuchtung der Aspekte zur sicheren Kommunikation

- Einführung Multifaktor-Authentifizierung sowie kontinuierlicher Authenfizizierung

- Vorbereitung eines Prozesses zur Kundenkommunikation auf Veranlassung des BSI

ISMS nach ISO/IEC 27001

Meine Beratungsleistungen bei der Einführung eines ISMS

- GAP-Analyse: Ermittlung des Aufwands vom Ist- zum Soll-Zustand

- Erarbeitung einer Informationssicherheitsleitlinie

- Rollen und Aufgabenbeschreibungen für das ISMS

- Risikomanagement für die Informationssicherheit

- Erarbeitung eines Auditprogramms

- Durchführung interner Audits sowie Lieferantenaudits

- Aufbau eines Kennzahlensystems für die Informationssicherheit

- Erstellung und Vorstellung eines ISMS Jahresberichts

- Externer Informationssicherheitsbeauftragter/CISO

IT-Sicherheitsmaßnahmen

Meine Unterstützungsleistungen im Bereich IT-Sicherheit:

- Erarbeitung von IT-Sicherheitskonzepten sowie Richtlinien

- Begleitung der Einführung der daraus resultierenden Maßnahmen

- Praktische Erfahrung in den Themenkomplexen:

- Administrationskonzept / Umgang mit hohen Privilegien

- Vollumfängliche Schutzkonzepte vor Schadsoftware

- Strategien zur Datensicherung

- Netzwerksegmentierung

- Zentrales Logmanagement

- Schwachstellenmanagement

- Penetrationstests

- IT-Notfallmanagement